| |

일선 의료기관 원격접속 공격 768%급증…해킹 주의보

|복지부 "악성코드 탐지 서비스 설치" 해킹 위협 대비 당부

|의료기관 내 윈도우 OS의 원격 데스크톱 서비스 차단 강조

최근 일선 의료기관들도 원격접속 공격에 노출 위험이 높아짐에 따라 각별한 주의가 요구된다.

환자정보 보완을 강화하는 것 이외에도 외부로부터의 해킹 시도에 대응력을 높여야하는 과제가 생긴 셈이다.

5일 한국사회보장정보원은 2021년도 1사분기 '의료기관 대상 고도화된 원격접속 공격 대응방안' 보고서를 통해 의료기관을 대상으로 최근 급증하는 해킹 위협에 대비할 것을 강조했다.

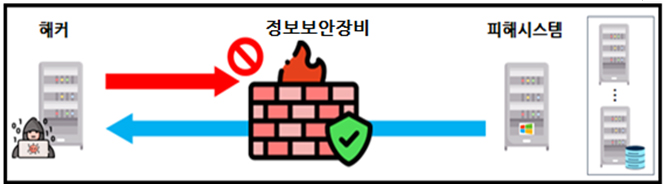

병원에 정보시스템을 공급한 업체가 설치한 시스템에서 문제 발생 시, 즉각적인 조치를 위해 허용된 원격 접속 기능을 해킹, 병원 내부에서 해커서버로 정보를 전달하여 정보보안장비 우회.

ECRI(Emergency Care Research Institute, 전 세계 의료 환경에서 치료의 안전, 품질 및 비용 효율성 등을 개선하는 활동을 수행하는 비영리 조직)에 따르면 원격접속 시스템 해킹이 환자의 안전을 위협하는 첫번째 위험이라고 발표했다.

이와 함께 글로벌 보안기업 ESET사는 2020년 4분기 대비 접속 시도가 1분기에 768% 증가했다고 밝혔다.

특히 취약한 RDP(Remote Desktop Protocol) 사용에 대한 보완조치를 강조했다. 즉, MS사의 Windows OS의 구성요소로 네트워크를 통해 원격에서 컴퓨터에 접속해 제어가 가능한 통신 규약의 허점을 노린 공격이 빈발하는 만큼 그에 대한 대응이 필요하다고 봤다.

실제로 KHCERT(진료정보침해대응센터)는 국내 의료기관에서 RDP를 악용한 공격이나 이로인한 피해가 지속적으로 발생하고 있다고 밝혔다.

한국사회보장정보원은 RDP사용을 억제하고 공격징후 탐지 등 보안대책을 적용해 위험성이 큰 RDP터널링 공격에 선제적으로 대응할 것을 당부했다.

진료정보침해대응센터 홈페이지.

가령, 윈도우 OS의 원격 데스크톱 서비스(RDP)기능을 비활성화 하거나 사용자 계정의 원격 로그인 권한을 제거하는 등 RDP접속을 원천적으로 차단할 것을 당부했다.

이에 따라 복지부는 지난 2월부터 민간의료기관 홈페이지에 악성코드 탐지 서비스를 실시, 다시한번 민간 의료기관에 해당 서비스를 신청할 것을 거듭 당부하고 나섰다.

일선 의료기관이 누리집(www. khcert.or.kr)을 통해 신청하면 해당 의료기관 누리집 내 악성코드 은닉 여부는 물론 위·변조 탐지 및 분석 서비스를 제공한다. 이를 통해 환자 진료정보 침해사고를 예방할 수 있다는 게 복지부의 설명이다.

현재 누리집 악성코드 탐지서비스 참여기관은 국공립의료기관을 제외한 상급종합병원 8곳, 종합병원 26곳, 병의원 235곳, 요양병원 41곳으로 총 313곳이다.

이에 대해 보건복지부 박민수 기획조정실장은 "많은 의료기관이 발간된 심층보고서와 누리집(홈페이지) 악성코드 탐지서비스 활용을 통해 정보보호 강화에 협력해 줄 것과 진료정보 보호에 의료기관이 만전을 기해 달라"고 당부했다.

출처 : 메디칼타임즈 이지현기자

|

|

|